n n

n

n

Phòng chống ransomware không chỉ là trách nhiệm của bộ phận CNTT mà là một chiến lược toàn diện đòi hỏi sự cam kết từ toàn bộ tổ chức. Doanh nghiệp cần chuẩn bị sẵn sàng cho nguy cơ này và chuyển từ tư duy “liệu có bị tấn công không?” sang “khi nào sẽ bị tấn công và làm thế nào để sẵn sàng?” Đầu tư vào bảo mật không chỉ là chi phí mà còn là yếu tố cạnh tranh trong kỷ nguyên số.

n

nn n n nnn

n

n n Giới Thiệu Về Ransomware Và Mối Đe Dọa Đối Với Doanh Nghiệpn n

n

n Ransomware là phần mềm độc hại gây mã hóa dữ liệu của người dùng và yêu cầu tiền chuộc để giải mã. Mặc dù có thể không gây thiệt hại tức thì, nhưng các cuộc tấn công ransomware có thể làm gián đoạn hoạt động kinh doanh, đánh cắp dữ liệu nhạy cảm và làm suy giảm nghiêm trọng uy tín của doanh nghiệp. Theo báo cáo từ Cybersecurity Ventures, chi phí trung bình cho mỗi vụ tấn công ransomware đã tăng lên tới 5,2 triệu USD trong năm 2024, bao gồm tiền chuộc, chi phí khôi phục và thời gian ngừng hoạt động.n

n

n Trong môi trường số năm 2025, các cuộc tấn công ransomware không chỉ đơn giản là việc mã hóa dữ liệu, mà còn có các chiến thuật phức tạp như đe dọa kép (double extortion) và tấn công chuỗi cung ứng (supply chain attacks), khiến việc phòng chống ransomware trở thành ưu tiên hàng đầu trong chiến lược bảo mật của doanh nghiệp.n

n

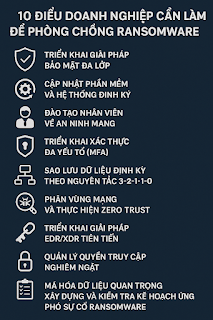

n Dưới đây là 10 biện pháp quan trọng giúp doanh nghiệp phòng chống ransomware hiệu quả trong năm 2025.n

Xem thêm tại đây

n

n

n n 1. Triển Khai Giải Pháp Bảo Mật Đa Lớpn n

n

n n Tầm quan trọng: Tội phạm mạng ngày nay sử dụng nhiều phương thức tấn công phức tạp. Đơn lẻ một lớp bảo mật không đủ để bảo vệ hệ thống khỏi các mối đe dọa tiên tiến. Bảo mật đa lớp tạo ra nhiều rào cản, giúp tăng khả năng phát hiện và ngăn chặn ransomware trước khi chúng gây hại.n

n

n n Cách thực hiện: Kết hợp nhiều giải pháp bảo mật như tường lửa thế hệ mới (NGFW), hệ thống phát hiện và ngăn chặn xâm nhập (IDS/IPS), bảo vệ email, lọc web và EDR (Endpoint Detection and Response). Tích hợp công nghệ bảo mật dựa trên trí tuệ nhân tạo (AI) để nhận diện và ngăn chặn các biến thể ransomware mới.n

n

n

n n 2. Cập Nhật Phần Mềm Và Hệ Thống Định Kỳn n

n

n n Tầm quan trọng: Khoảng 60% các cuộc tấn công ransomware khai thác các lỗ hổng đã được vá. Các tội phạm mạng thường nhắm đến những hệ thống chưa được cập nhật bản vá bảo mật. Các lỗ hổng zero-day ngày càng trở thành mục tiêu trong các chiến dịch ransomware tinh vi.n

n

n n Cách thực hiện: Thiết lập quy trình quản lý bản vá tự động, đồng thời xây dựng cơ chế đánh giá mức độ ưu tiên cho từng bản vá. Đặc biệt chú ý đến các ứng dụng thường xuyên bị tấn công như VPN, email và phần mềm truy cập từ xa. Sử dụng hệ thống quản lý bản vá tập trung để đảm bảo các thiết bị luôn được cập nhật kịp thời.n

n

n

n n 3. Đào Tạo Nhân Viên Về An Ninh Mạngn n

n

n n Tầm quan trọng: Hơn 70% các cuộc tấn công ransomware bắt nguồn từ email lừa đảo hoặc kỹ thuật xã hội. Nhân viên là tuyến phòng thủ đầu tiên, nhưng cũng là điểm yếu dễ bị khai thác. Các kỹ thuật lừa đảo đang ngày càng tinh vi, đặc biệt là việc sử dụng AI để tạo nội dung lừa đảo có độ tin cậy cao.n

n

n n Cách thực hiện: Tổ chức các khóa đào tạo bảo mật thực tế, bao gồm mô phỏng các cuộc tấn công thực tế. Triển khai kiểm tra phishing giả lập để đánh giá nhận thức bảo mật của nhân viên. Khuyến khích một văn hóa bảo mật trong tổ chức, nơi nhân viên tự giác báo cáo các sự cố an ninh mà không sợ bị xử phạt.n

n

n

n n 4. Triển Khai Xác Thực Đa Yếu Tố (MFA)n n

n

n n Tầm quan trọng: Việc triển khai Xác thực đa yếu tố (MFA) có thể ngăn chặn đến 99,9% các cuộc tấn công chiếm quyền tài khoản, là một trong những cách hiệu quả nhất để bảo vệ hệ thống khỏi ransomware.n

n

n n Cách thực hiện: Áp dụng MFA cho tất cả các tài khoản, đặc biệt là các tài khoản quản trị và các dịch vụ quan trọng. Sử dụng khóa bảo mật vật lý (security keys) thay vì SMS, và triển khai IAM (Identity and Access Management) với khả năng phát hiện hành vi bất thường.n

n

n

n n 5. Sao Lưu Dữ Liệu Định Kỳ Theo Nguyên Tắc 3-2-1-1-0n n

n

n n Tầm quan trọng: Sao lưu dữ liệu là biện pháp bảo vệ cuối cùng khi các biện pháp khác thất bại. Tuy nhiên, ransomware hiện nay còn nhắm vào cả hệ thống sao lưu, nên phương pháp sao lưu truyền thống không còn đủ an toàn.n

n

n n Cách thực hiện: Áp dụng nguyên tắc sao lưu 3-2-1-1-0, bao gồm 3 bản sao của dữ liệu, lưu trữ trên 2 loại phương tiện khác nhau, 1 bản sao lưu ngoại tuyến và 1 bản sao bất biến (immutable). Đảm bảo sao lưu được mã hóa và kiểm tra tính toàn vẹn thường xuyên.n

n

n

n n 6. Phân Vùng Mạng Và Thực Hiện Zero Trustn n

n

n n Tầm quan trọng: Phân vùng mạng giúp ngăn chặn sự lây lan của ransomware trong hệ thống khi một phần bị tấn công. Mô hình Zero Trust (“không bao giờ tin tưởng, luôn xác minh”) giúp ngăn chặn các cuộc tấn công tinh vi, bảo vệ dữ liệu quan trọng.n

n

n n Cách thực hiện:n Phân chia mạng thành các phân vùng riêng biệt và áp dụng các chính sách kiểm soát truy cập nghiêm ngặt. Triển khai giám sát liên tục và micro-segmentation để kiểm soát luồng dữ liệu giữa các khu vực quan trọng.n

n

n

n n 7. Triển Khai Giải Pháp EDR/XDR Tiên Tiếnn n

n

n n Tầm quan trọng:n EDR (Endpoint Detection and Response) và XDR (Extended Detection and Response) có khả năng phát hiện và phản ứng tự động trước các dấu hiệu tấn công ransomware. Công nghệ AI và học máy giúp nhận diện các biến thể ransomware chưa từng được phát hiện trước đây.n

n

n n Cách thực hiện: Triển khai giải pháp EDR/XDR để phát hiện và phản ứng tự động với các hành vi bất thường. Tích hợp các giải pháp này với SIEM để phân tích sự kiện bảo mật và theo dõi các dấu hiệu mã hóa dữ liệu bất thường.n

n

n

n n 8. Quản Lý Quyền Truy Cập Nghiêm Ngặtn n

n

n n Tầm quan trọng:n Lạm dụng quyền admin là nguyên nhân chính trong hơn 80% các vụ tấn công ransomware. Quản lý quyền truy cập nghiêm ngặt giúp ngăn chặn kẻ tấn công có thể mở rộng cuộc tấn công ra toàn bộ hệ thống.n

n

n n Cách thực hiện: Áp dụng nguyên tắc đặc quyền tối thiểu và triển khai PAM (Privileged Access Management) để giám sát và kiểm soát các tài khoản admin. Đánh giá và kiểm tra quyền truy cập định kỳ để loại bỏ quyền không cần thiết.n

n

n

n n 9. Mã Hóa Dữ Liệu Quan Trọngn n

n

n n Tầm quan trọng: Mã hóa không ngăn chặn ransomware, nhưng giúp bảo vệ dữ liệu quan trọng khỏi bị đánh cắp trong các cuộc tấn công đe dọa kép (double extortion), nơi hacker yêu cầu tiền chuộc không chỉ từ việc mã hóa dữ liệu mà còn từ việc đe dọa công khai dữ liệu.n

n

n n Cách thực hiện: Triển khai mã hóa đầu cuối cho dữ liệu quan trọng và đảm bảo tuân thủ các quy định bảo vệ dữ liệu như GDPR. Áp dụng quản lý khóa mã hóa mạnh mẽ và phân loại dữ liệu để bảo vệ các thông tin nhạy cảm.n

n

n

n n 10. Xây Dựng Và Kiểm Tra Kế Hoạch Ứng Phó Sự Cố Ransomwaren n

n

n n Tầm quan trọng:n Thời gian phản ứng là yếu tố quyết định trong việc giảm thiểu thiệt hại từ ransomware. Doanh nghiệp có kế hoạch ứng phó sự cố tốt sẽ giảm chi phí tấn công ransomware lên đến 50%.n

n

n n Cách thực hiện: Xây dựng kế hoạch ứng phó với ransomware bao gồm quy trình cách ly, báo cáo sự cố, khôi phục dữ liệu từ bản sao lưu và phân tích pháp y. Thực hiện diễn tập ứng phó sự cố định kỳ để đảm bảo quy trình hiệu quả.n

n

n

n n Kết Luậnn n

n

n Phòng chống ransomware không chỉ là trách nhiệm của bộ phận CNTT mà là một chiến lược toàn diện đòi hỏi sự cam kết từ toàn bộ tổ chức. Doanh nghiệp cần chuẩn bị sẵn sàng cho nguy cơ này và chuyển từ tư duy “liệu có bị tấn công không?” sang “khi nào sẽ bị tấn công và làm thế nào để sẵn sàng?” Đầu tư vào bảo mật không chỉ là chi phí mà còn là yếu tố cạnh tranh trong kỷ nguyên số.n

n

n

n n Từ khóa SEO:n n

n

n ransomware 2025, phòng chống ransomware hiện đại, bảo mật doanh nghiệp, zero trust, EDR/XDR, sao lưu 3-2-1-1-0, mã hóa dữ liệu, xác thực đa yếu tố, quản lý quyền truy cập, ứng phó sự cố ransomware.n

Hiện tại mình đang chuyên triển khai các giải pháp hỗ trợ doanh nghiệp của Microsoft. Các bạn có thể liên lạc với mình qua các kênh liên lạc bên dưới hoặc xem thêm các thông tin tại đây

Email: nghia.nhan.swe@gmail.com

Zalo/Phone; 0933.873.165

n

n

n